在学生の方へ・教職員の方へ

ネットワーク・貸与ノートPCの利用

Windows Update実施のお願い

皆さんがお使いのパソコンは、マイクロソフトから配信されるWindows Updateによって、パソコンを最新の状態に保ち、ウイルス感染等のリスクを軽減します。

以下の方法で定期的にWindows Updateを実施してください(アップデート作業にはインターネット接続が必要です)

画面左下のスタートメニュー(windowsマーク)を左クリックし、設定(歯車のマーク)を左クリックします

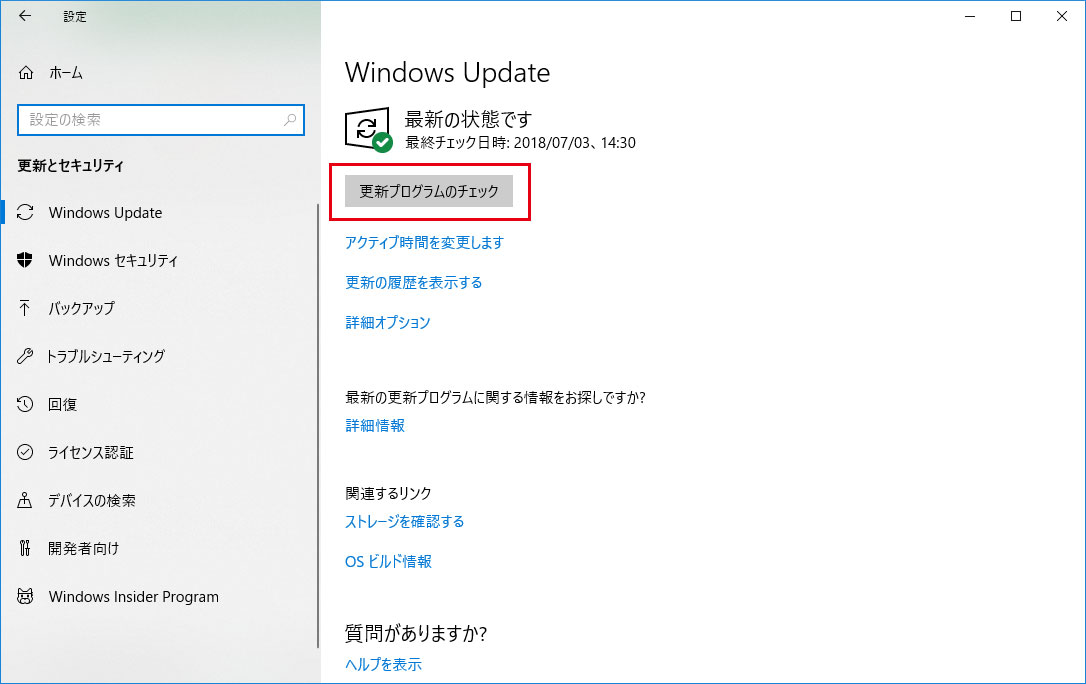

「更新とセキュリティ」を左クリックします

「更新とプログラム」を左クリックします

自動的にアップデートが始まりますので、電源を切らずに終了まで待ちます(アップデート中は他の作業を行っても問題ありません)

2018年4月にWindows10の最新バージョン「April 2018 Update」がリリースされました。

パソコンのOSを最新のものにするということは、セキュリティ対策の面でも非常に有効です。

お使いのパソコンのバージョンを以下の方法で確認し、古いOSの場合はB棟7階ヘルプデスクまたは学術情報課にご相談ください。

画面左下のスタートメニュー(windowsマーク)を左クリックし、設定(歯車のマーク)を左クリックします

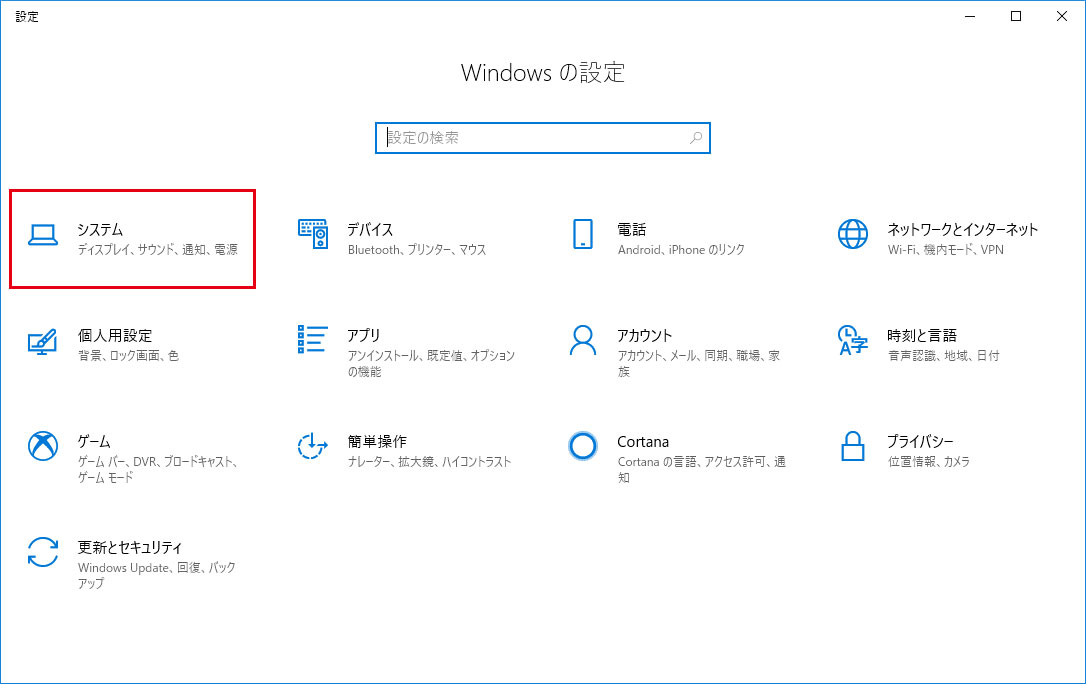

「システム」を左クリックします

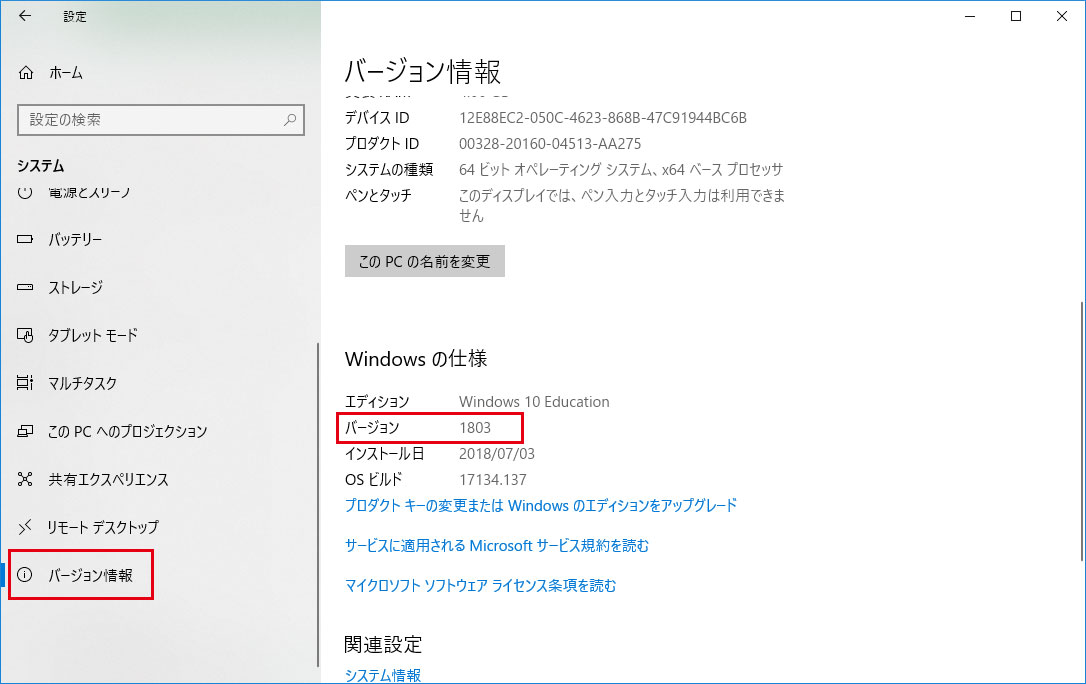

左メニューの「バージョン情報」をクリックします。(表示されない場合は、左メニューを下にスクロールしてください)

右ウインドウの「Windowsの仕様」項目に記載されている「バージョン情報」の番号を確認します。

以下のバージョン番号で該当する項目を確認してください。

不明な点がありましたら、B棟7階ヘルプデスクまたは学術情報課へお問い合わせください。

| バージョン番号 ※()内は入学時のOSのバージョン | 実施項目 |

|---|---|

| 1511 | サポートが切れておりアップデートが必要です |

| 1607 | |

| 1703 | |

| 1709 | |

| 1803 | |

| 1809 (2019年度入学生PC) | |

| 1903 | |

| 1909 (2020年度入学生PC) | |

| 20H1 | |

| 20H2 (2021年度入学生PC) | |

| 21H1 | 2022年12月にサポートが終了します。 それまでにアップデートを実施してください。 |

| 21H2 (2022年度入学生PC) | 2023年6月にサポートが終了します。 それまでにアップデートを実施してください。 |

| 22H2 | 最新バージョンです。そのままお使いください。 |

フィッシング詐欺やワンクリック詐欺等に注意!

近年、Emotet(エモテット)のように詐欺サイトへの情報入力やSNS発信されたリンクをクリックしたことによってクレジットカード情報やアカウント情報などの個人情報を抜き取られ、悪用される被害が増えています。

これらはパソコンだけでなく、スマートフォンを利用している時でも注意が必要です。

インターネット上でのショッピングや、金融機関のサイトをなどで情報を入力・閲覧する時メールを確認する時は以下の点に注意しましょう。

セキュリティに関する情報は、以下のサイトで詳しく説明されています。一度目を通し、インターネットを利用する際にはこうした被害に遭わないように心がけましょう。

セキュリティ情報 参考サイト